Phishing-Gefahr in Microsoft Teams: Schwachstelle ermöglicht das Umgehen von Link-Beschränkungen

Teilen Sie den Blog mit anderen

Schwachstelle in Microsoft Teams: Verborgene Phishing-Risiken in aktuellen Angriffswellen

Microsoft Teams ist zu einem unverzichtbaren Werkzeug für die Unternehmenskommunikation geworden. Doch genau diese Beliebtheit und das Vertrauen, das viele Anwender in Teams setzen, haben es auch für Angreifer interessant gemacht. Vor einigen Monaten entdeckten wir eine Sicherheitslücke in Microsoft Teams, die es möglich machte, Phishing-Links in Team-Beschreibungen einzubetten. Diese Schwachstelle, die durch eine unzureichende Eingabevalidierung entstand, konnte Angreifer nutzen, um schädliche Links über Microsoft-Einladungen zu versenden und so das Vertrauen der Benutzer gezielt auszunutzen.

Überblick über die Schwachstelle: Eingabevalidierung in Microsoft Teams

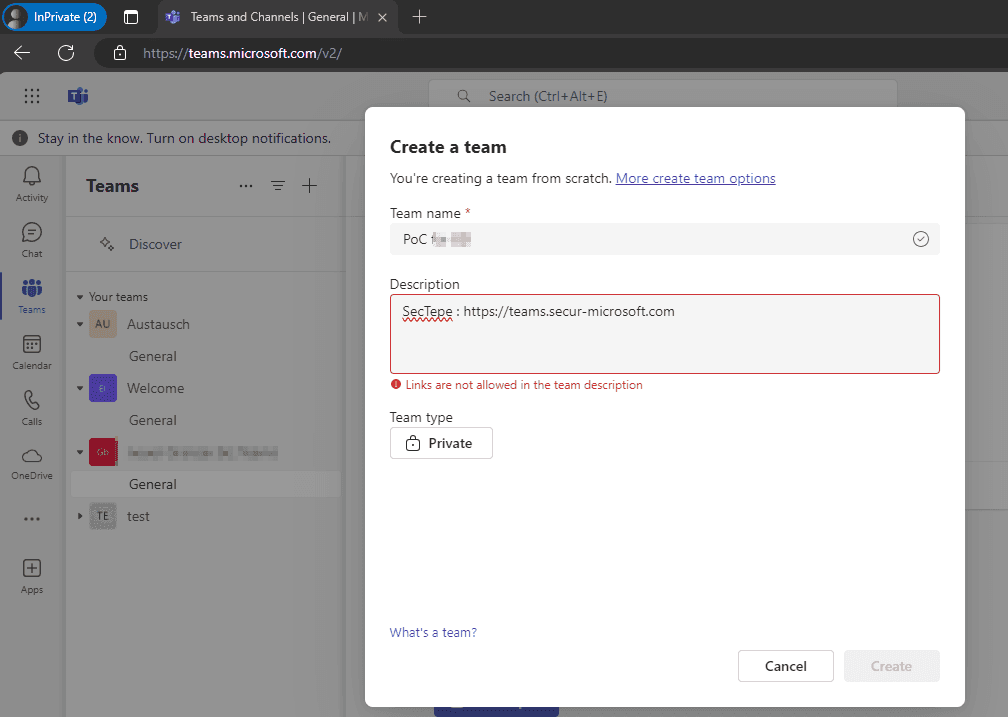

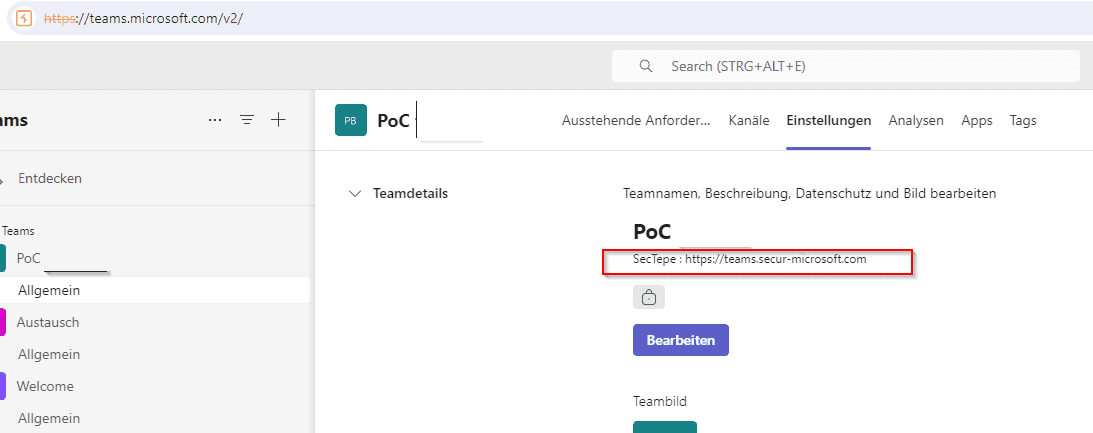

In Microsoft Teams war es Benutzern standardmäßig nicht gestattet, URLs in die Beschreibung eines Teams einzufügen, um Phishing-Risiken zu minimieren. Diese Beschränkung wurde jedoch nur auf der Frontend-Seite – also der Benutzeroberfläche – umgesetzt. So konnten Angreifer die Prüfung umgehen, indem sie das Formular schnell absendeten oder Netzwerktools wie Burp Suite verwendeten, um den Team-Beschreibungstext zu modifizieren und direkt an das Backend zu senden.

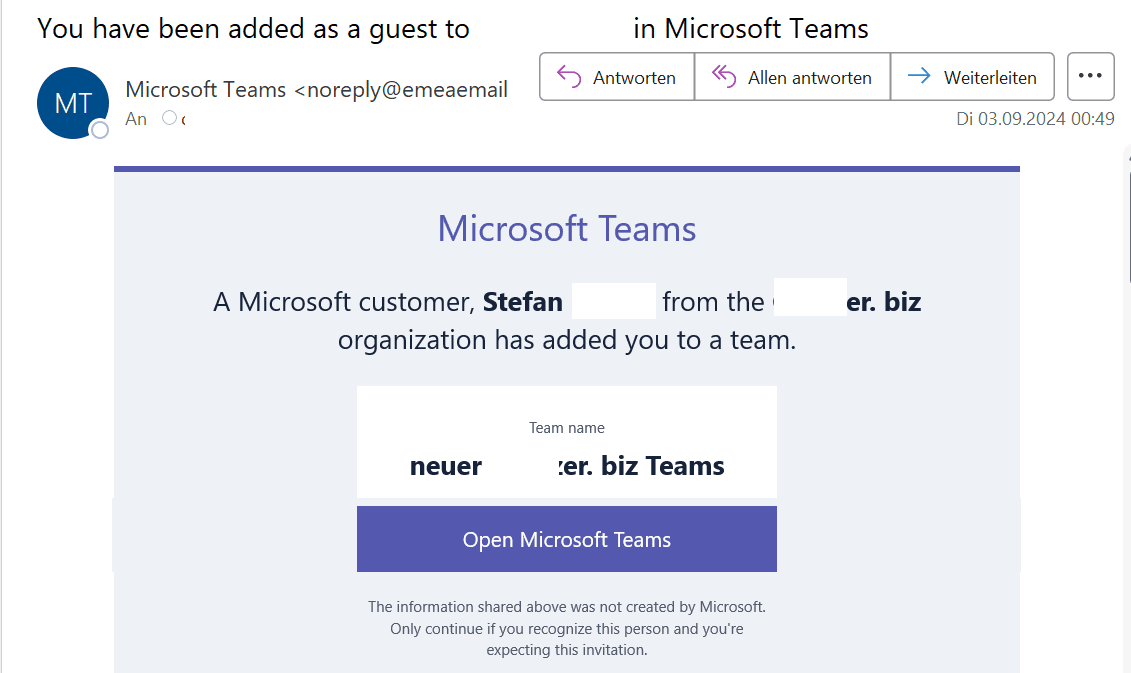

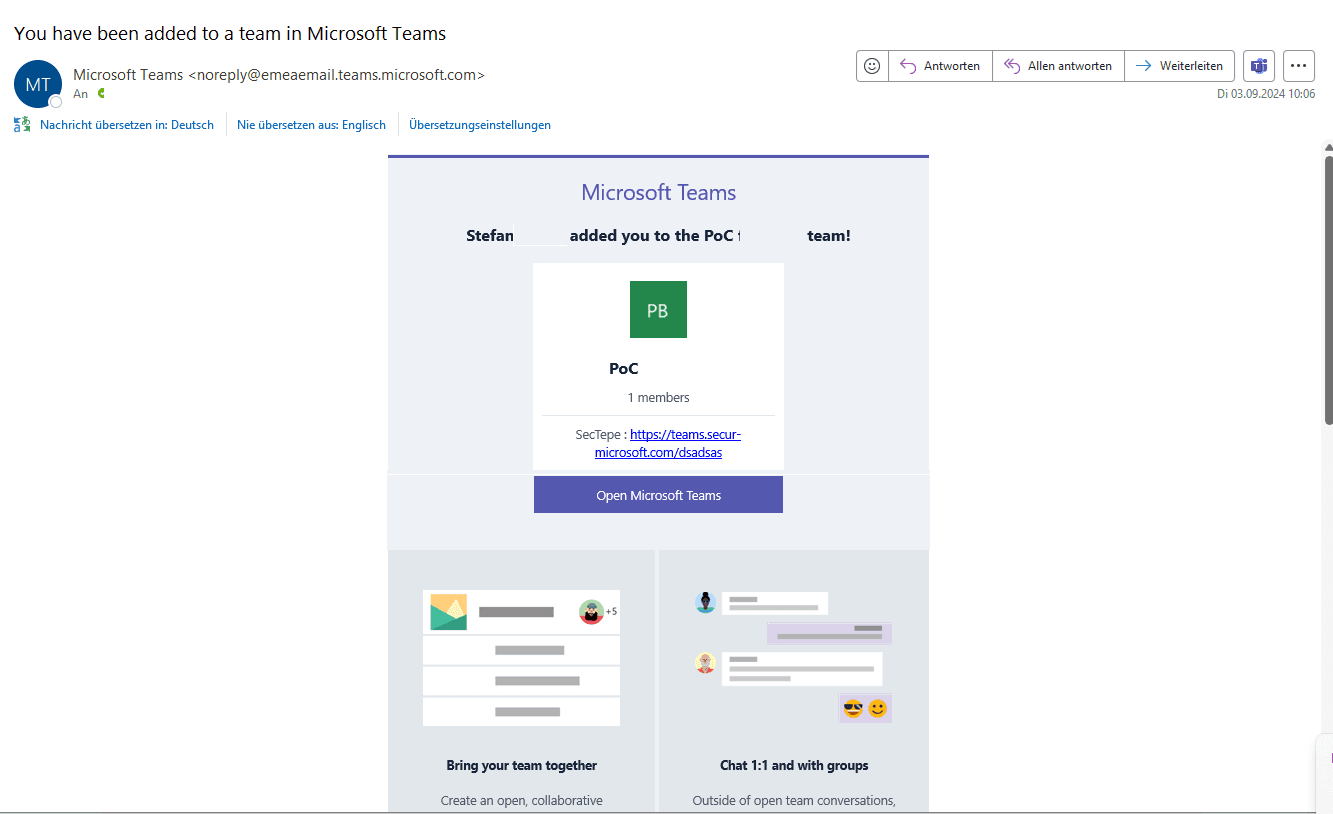

War das Team erst einmal mit der URL erstellt, wurde diese Beschreibung mit jedem Einladungs-Link an neue Mitglieder versendet – über eine offizielle Microsoft-Domain. Dadurch sah die Einladung legitim aus, und Empfänger waren eher bereit, auf den eingebetteten Link zu klicken.

Schnelles Absenden des Formulars: Indem das Formular mit einem Klick schnell abgesendet wird, bevor die Validierung vollständig abgeschlossen ist.

Netzwerkinterception-Tools: Mit Tools wie Burp Suite oder den Entwicklertools im Browser kann man die Anfrage abfangen und den Beschreibungstext modifizieren, um die URL direkt an das Backend zu übermitteln.

Wenn ein Team mit einer solchen manipulierten Beschreibung erstellt wurde, wird der bösartige Link in alle Einladungen aufgenommen, die an neue Mitglieder versendet werden. Da die E-Mail von der vertrauenswürdigen Microsoft-Domain gesendet wird, ist es sehr wahrscheinlich, dass Empfänger die Nachricht als legitim ansehen und auf den Link klicken. Hierdurch wird das Risiko eines erfolgreichen Phishing-Angriffs stark erhöht.

Schritt-für-Schritt-Anleitung zur Reproduktion

Im Folgenden finden Sie die genauen Schritte, um die Schwachstelle zu reproduzieren und die Gefahr, die von ihr ausgeht, zu verdeutlichen:

Einloggen und Team erstellen: Melden Sie sich bei Microsoft Teams an und erstellen Sie ein neues Team.

Link in die Beschreibung einfügen: Geben Sie eine URL in das Feld „Beschreibung“ ein. Normalerweise blockiert Microsoft Teams dies mit einer Fehlermeldung.

Frontend-Validierung umgehen: Nutzen Sie eine der folgenden Methoden:

Klicken Sie auf „Erstellen“, bevor die Frontend-Validierung die Eingabe vollständig prüft.

Alternativ können Sie ein Netzwerktool verwenden, um die Anfrage abzufangen und die Beschreibung zu modifizieren, bevor Sie sie an das Backend weiterleiten.

Mitglieder einladen: Fügen Sie dem Team neue Mitglieder hinzu, die eine Einladungs-E-Mail mit der manipulierten Beschreibung erhalten.

E-Mail prüfen: Öffnen Sie die E-Mail, die die neuen Mitglieder erhalten. Diese E-Mail enthält den bösartigen Link, eingebettet in die Team-Beschreibung und versendet über die vertrauenswürdige Microsoft-Domain.

Gast Einladung:

Einladung in den Teams mit möglichen schadhaften Link:

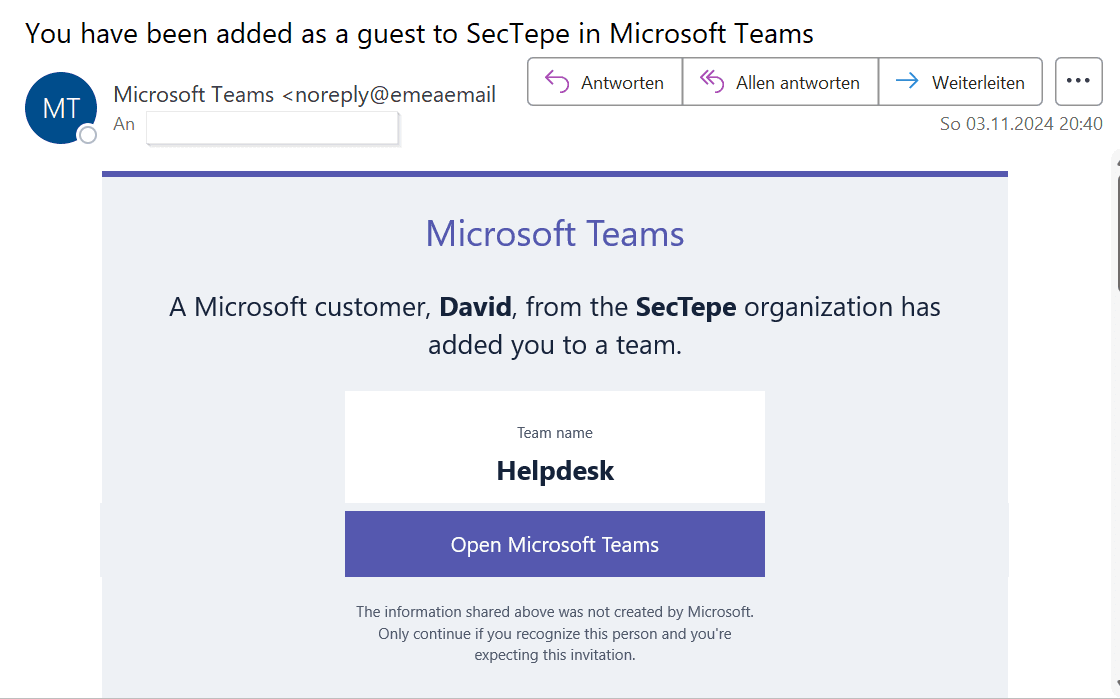

Microsoft hat nach aktuellen Stand vom 03.11.2024 die Beschreibung aus der E-Mail Einladung herausgenommen.

Praktische Gefahren: Phishing-Angriffe und aktuelle Medienberichte

Diese Schwachstelle stellte ein erhebliches Risiko dar, da Angreifer über eine vertraute Plattform wie Microsoft Teams schädliche Links verteilen konnten. Zahlreiche Medien berichteten kürzlich über Hacker, die Teams verwenden, um sich als IT-Support oder andere vertrauenswürdige Absender auszugeben. Ein aktueller Artikel in Forbes beschreibt, wie Angreifer Teams gezielt für Ransomware- und Phishing-Angriffe missbrauchen.

Unsere eigenen Sicherheits-Assessments haben gezeigt, dass diese Methode effektiv ist: In simulierten Phishing-Tests über Teams konnten wir eine Erfolgsquote von 20 % erzielen. Besonders bedenklich ist, dass die Schwachstelle es Angreifern ermöglichte, Links bereits in die erste Einladung zu platzieren, was das Risiko für unaufmerksame Empfänger erheblich erhöhte.

Microsoft reagiert: Schwachstelle behoben

Nachdem wir die Sicherheitslücke verantwortungsvoll gemeldet hatten, wurde sie von Microsoft als weniger dringlich eingestuft und ins Backlog aufgenommen. Doch nach der Veröffentlichung des Bugs und zunehmender Berichterstattung über ähnliche Angriffe hat Microsoft nun reagiert und die Schwachstelle behoben. Mit einem Patch wurde die Team-Beschreibung aus den Einladungs-E-Mails entfernt. Dies bedeutet, dass neu hinzugefügte Teammitglieder die Beschreibung – und damit potenziell schädliche Links – nicht mehr in ihrer Einladung sehen. Dadurch wird die Wahrscheinlichkeit eines erfolgreichen Phishing-Angriffs über Teams-Einladungen erheblich reduziert.

Der CVSS-Score und die unterschätzte Gefahr

Ein Grund, warum Microsoft die Schwachstelle zunächst als gering priorisiert eingestuft hatte, lag am CVSS-Score, der aufgrund der erforderlichen Benutzerinteraktion als „Medium“ bewertet wurde. Das tatsächliche Risiko war jedoch höher, da Teams für viele Anwender eine vertrauenswürdige Plattform ist und die Empfänger auf eingebettete Links eher ohne Misstrauen klicken. Die schnelle Umsetzung des Patches zeigt, dass der reale Kontext – und nicht nur der technische Score – in Sicherheitsbewertungen berücksichtigt werden sollte.

Fazit und Handlungsempfehlungen

Die Schwachstelle in Microsoft Teams zeigt, dass ein „Medium“-Score im CVSS-System die tatsächlichen Gefahren für Benutzer in der Praxis unterschätzen kann. Während die Eingabevalidierung auf der Plattform eine gewisse Sicherheit vorgaukelt, sind Angreifer in der Lage, diese Maßnahme zu umgehen und Phishing-Links in Microsoft-Teams-Einladungen einzubetten. In Verbindung mit dem Vertrauen, das Benutzer in Einladungen von Microsoft Teams setzen, kann diese Schwachstelle als effektive Methode für Phishing-Angriffe dienen und ernsthafte Schäden anrichten.

Empfehlungen für Benutzer und Unternehmen:

Achtsamkeit bei Teams-Einladungen: Sensibilisieren Sie Ihre Mitarbeiter für die Risiken unerwarteter Einladungen und machen Sie darauf aufmerksam, dass selbst vertrauenswürdige Plattformen wie Microsoft Teams missbraucht werden können.

Schulungen und Awareness-Programme: Schulen Sie Ihre Teams regelmäßig in Phishing-Erkennung und Reaktion auf verdächtige Nachrichten – auch auf vermeintlich vertrauten Plattformen.

Sicherheitsüberprüfungen und Tests: Erwägen Sie regelmäßige Phishing-Simulationen, um die Awareness Ihrer Mitarbeiter zu verbessern und Ihre Sicherheitsstrategie an aktuelle Bedrohungen anzupassen.

Machen Sie Ihr Unternehmen sicher vor Phishing-Angriffen über Microsoft Teams und andere Plattformen. Unsere Security-Experten helfen Ihnen, Schwachstellen zu erkennen und Ihre Mitarbeiter gezielt auf solche Bedrohungen vorzubereiten. Kontaktieren Sie uns für eine individuelle Sicherheitsberatung und stärken Sie Ihre Abwehr gegen moderne Cyberangriffe!

Timeline:

18.09.2024 - Report an Microsoft

09.10.2024 - Microsoft stuft Schwachstelle nicht als Important oder Critical ein, Bug wird ins Backlog aufgenommen und Ticket geschlossen

20.11.2024 - 03.11.2024 Microsoft patched ohne Information die Schwachstelle

03.11.2024 - Disclosure der Schwachstelle durch SecTepe